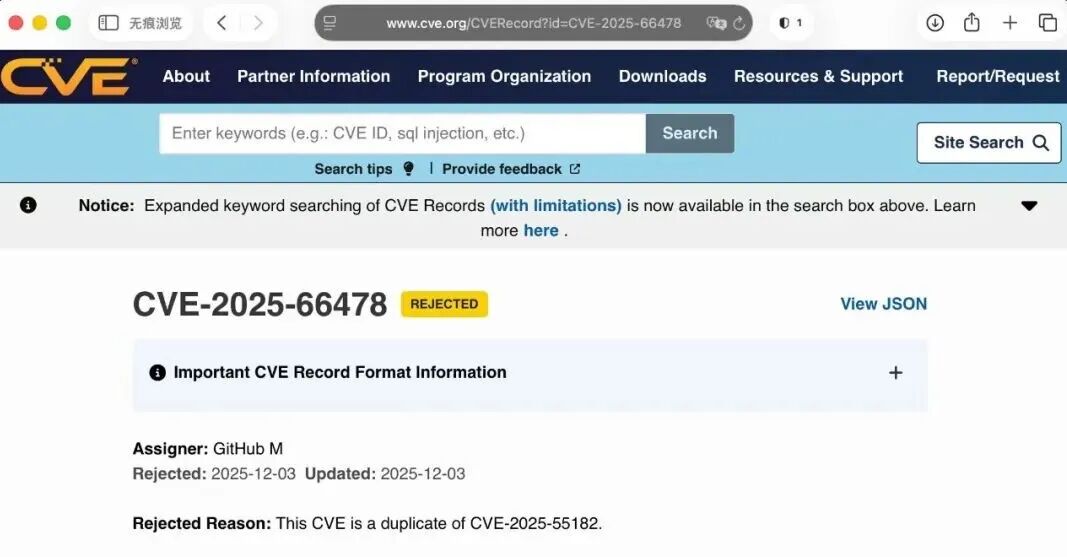

2025-12-04 00:00(UTC),React官方披露CVE-2025-55182,经过研判确认,科来全系产品不受该漏洞影响。注:原披露的CVE-2025-66478漏洞因与CVE-2025-55182一致被驳回,如下图。

漏洞描述

React是由Facebook(现Meta)开发并于 2013 年开源的JavaScript库,专门用于构建用户界面,特别是单页应用程序(SPA)。 React允许开发者使用声明式的方式来构建可复用的UI组件。

在React 官方披露的CVE-2025-55182漏洞中,攻击者通过向 React Server Components 的 Flight 接口发送恶意序列化数据,允许攻击者在未授权情况下通过 HTTP 请求执行任意代码,属于远程代码执行(RCE)漏洞,该漏洞影响使用 React 19 及 Next.js 15/16 核心组件的应用程序,可能造成服务器被完全控制。目前全球已出现少量定向扫描。

相关链接:

https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components

漏洞原因

React Server Components在处理ReplyFlightStream的反序列化数据时缺乏必要校验。具体而言,此漏洞主要影响 react-server-dom-webpack 的 Server Actions 功能。由于在解析客户端提交的表单时缺少安全校验,攻击者可通过构造恶意表单请求,直接调用 Node.js 内置模块,从而在服务器上执行任意系统命令、读写任意文件,甚至完全接管服务;同时由于Next.js 15.x和16.x版本在使用App Router()时,依赖了存在缺陷的React服务端DOM包,导致攻击者同样可以注入恶意代码远程执行命令。

危害等级与影响

安全等级:高

CVSS评分:10

影响版本:

核心受影响版本:

React (react-server & dom-variants):

19.0.0

19.0.1(注:部分早期补丁未完全覆盖)

19.1.0

19.1.1

19.2.0

框架层面受影响范围:

Next.js(使用App Router的用户):

Next.js v15.0.0 – v15.0.4

Next.js v15.1.0 – v15.1.8

Next.js v15.2.x – v15.5.6

Next.js v16.0.0 – v16.0.6

Next.js v14.3.0-canary.77 及以上 Canary 版本

其他受影响框架:

Waku

react-router

RedwoodJS(RSC模式)

@parcel/rsc

@vitejs/plugin-rsc

rwsdk

不受影响的应用:

仅使用纯前端React组件(无服务端渲染)的应用

仅使用Client Components(Pages Router)的Next.js应用

前后端分离架构中,React仅作为前端框架使用的系统

修复建议

1. Next.js 用户请根据主版本号升级到对应的最新补丁版本:

– Next.js v16: npm install next@16.0.7

– Next.js v15: npm install next@15.5.7 或其他指定版本

– Next.js v14 Canary: 请降级回 v14 稳定版或升级至 v15 固定版

2. React 原生/自定义集成用户请确保 react 和 react-dom (以及 react-server-dom-*) 升级到安全版本:

– npm install react@19.2.1 react-dom@19.2.1

3. 所有受影响系统应立即评估当前部署环境,并尽快完成升级操作。

检测手段

已经部署科来网络全流量安全分析系统(TSA)的企业客户,可以通过更新规则库的方式实现对漏洞利用的针对性报警。

首先,在 TSA 上,将规则库更新到最新版本,(在大规模部署的情况下,可以使用科来网络数据安全管理与分析平台(BFC)进行集中策略管理与下发)。在 TSA 的操作界面中依次选择“数据取证”——“日志导出”——“警报日志”——“所有警报”,确定流量时间段,然后点击确认,在导出的警报日志列表中,搜索“HTTP_漏洞_React Server Components_远程代码执行_CVE-2025-55182”关键字,即可在流量中搜索到是否有漏洞被利用的情况。

反思与补牢

网络空间,未知威胁远大于已知威胁,未知威胁已成为网络空间的首要安全隐患。

传统数据分析与数据服务,大多着眼于对文件或者交易数据的分析,获取的数据多为设备日志,这些数据较为散碎,当业务出现异常时,企业仅凭这类数据难以确定问题根源。科来全流量分析技术发现未知网络流量异常、感知潜在威胁,满足用户“看得见、看得准、抓得住”的需求。

只把网络中的流量全部保存下来,并不能被称为是“全流量”,这样的流量无法被快速分析和鉴别,是“死数据”。

应对未知威胁的重要手段

科来认为网络“全流量”需要通过全流量保存、全协议解析、全行为建模实现对流量数据的可回溯、可追溯、可拦截。“全流量”技术赋能用户在网络全方向对未知威胁感知能力,实现网络监测无死角。

1、全流量采集与保存

科来全流量采集与保存,在将网络流量全部保存下来的同时,实时提取其中的网元数据,并在数据库中索引、保存,以实现快速检索与分析。同时,通过标准的 RESTful API接口,供第三方大数据、安全态势感知等平台使用。

2、全行为分析

全行为分析是威胁检测的核心,科来认为再高级的攻击,都会留下网络痕迹,网络攻击者的行为和我们正常的网络访问行为所产生的数据是不一样。面对未知威胁,可通过对网络流量原始数据的透视与分析,从大流量数据中快速发现并定位网络异常行为。

科来积累了大量不同网络,不同场景下的流量模型,帮助用户快速发现未知威胁。

3、全流量回溯

很多高级威胁产生的活动痕迹在大规模网络流量中只会占到非常小的比例,但正是这少量的通讯流量对于攻击检测分析尤为关键和重要,需要通过事后的多线索关联和回溯分析后才能有效定性和取证,要求必须对原始全流量数据包进行一段时间的完整保存,保全证据,并能快速回溯所有流量,有了原始流量的存储,就能够将当前检测到的攻击行为与历史流量进行关联,实现完整的攻击溯源和取证分析,并在责任界定时提供真实可靠的证据依据。

科来可以为您提供全面而深入的网络安全分析服务,帮助您发现、定位问题,可视化了解安全问题发生的全过程,并进行安全取证,资产损失评估。