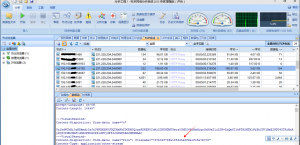

最近在使用科来网络分析系统分析http协议时,突然发现本机上有一些莫名的上传流量如图:

POST /uploadsample HTTP/1.0

Host: cloud-u.duba.net:8080

其中这个uploadsample显然是有在上传,而且用的主机名也表明了是和毒霸相关的。但是毒霸没有任何的提示,查看日志记录等也没有记录,但是却在悄悄的上传。如果上传的是一些关键性的文件,相信很多人都没有任何知觉,不知道在平静的桌面下却是暗涌。

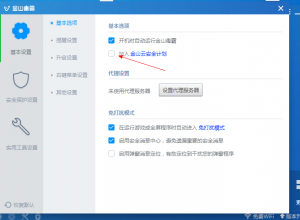

打开金山毒霸,金山卫士,查到到加入云计划的选项,反勾选之

反选后,想查下公司内都有哪些人上传过文件。打开科来的回溯分析系统查看到,还是有同事是上传了。

仔细阅读金山关于隐私的条款,觉得不靠谱,而且没有个提示,为了后面还有用户默认上传,决定做以下操作:

使用nslookup和dig在各DNS上查看,发现这个主机cloud-u.duba.net绑在两个IP地址上

分别是119.147.146.172 221.228.204.24。IP地址后面可能会变。

果断在出口上防火墙上把这两IP给封了,把这个主机名也给封了。

总结:

从国内的杀毒产品也好,其他产品也好,希望能够在透明些,让用户用的明白。

回溯分析确实是有用的,特别是在长时间的回溯下,可以把一些以前没法收集到的网络行为进行回溯,找到问题,防患于未来。

1 条评论

内容很有实际意义,必须赞一个

评论功能已关闭.