故障描述

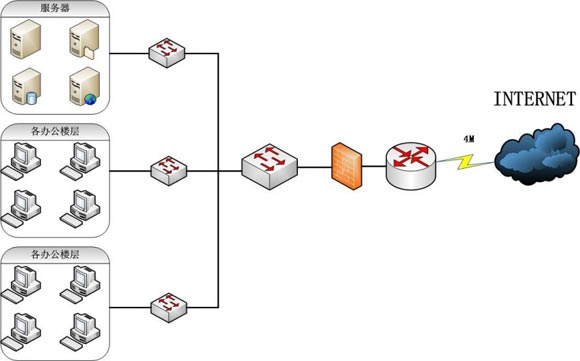

这是几天前给某单位做网络检测时发现的问题,网络出口带宽为4M,客户机约有三、五十台左右,划分了几个VLAN,另外还有一些服务器等。网络拓扑大致如下:

分析过程

抓取了十分钟左右的数据包后,查看总流量图表,间隔时间为五秒,可以显示抓包时间内网络整体的传输情况。

发现网络传输情况还是比较平稳的,只是偶尔会有一两个流量高峰值出现,对整体的影响并不是很大。

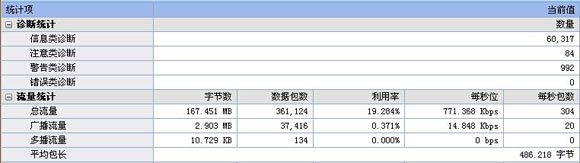

查看概要视图:

捕获时间为11分钟左右,信息类的诊断事件便发生了6万多次,明显不太正常。

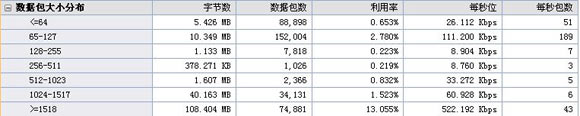

查看数据包大小分布情况:

可以看到,传输字节数最多的是>=1518字节和1024-1517字节的数据包,说明网络中存在着比较大的数据传输;另外65-127字节、<=64字节的数据包非常多,说明网络中存在着一定的扫描等现象。

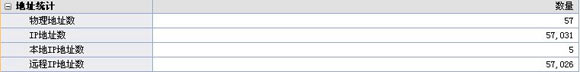

查看地址统计:

由于该单位已经禁止了p2p类软件的下载,而在十几分钟内,正常的网页浏览不应该产生如此多的远程IP地址,存在着一定的问题。

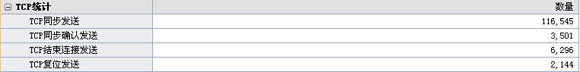

查看tcp统计:

明显的看出TCP同步发送数据包和同步确认发送及结束连接发送存在着很大的对比,看来网络中存在着TCP的同步泛洪。

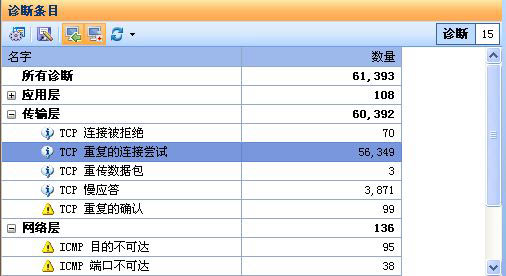

查看诊断统计:

发生诊断事件最多的是TCP重复的连接尝试,也验证了上面的TCP同步泛洪的猜想。

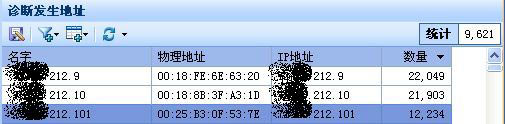

查看TCP重复连接尝试诊断发生地址:

按照排序的方式进行查看,以上三台主机的TCP重复连接尝试发生的次数最多。

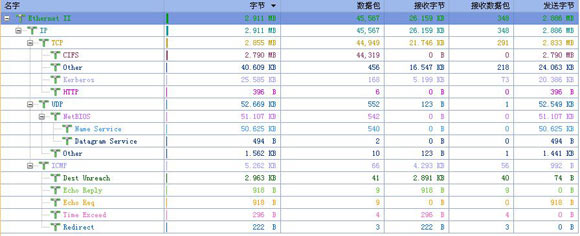

定位到其中一台主机进行查看其协议使用情况:

CIFS协议的字节数是最多的,并且只有发送的数据包,而没有接收的数据包,明显存在着异常。

查看该主机TCP会话情况:

目的地址都是随机的外网地址,目标端口都为445端口。

查看数据包解码:

可以看到TCP同步位均为1,至此可以断定该台主机存在着TCP同步泛洪攻击的情况。对路由器的性能会造成很大的影响,甚至会造成设备的宕机或网络的瘫痪。

故障解决

针对这一情况,迅速将这三台主机进行断网隔离杀毒处理,分别查杀出不同数据包蠕虫病毒。并建议该单位的网络管理员在核心交换上建立控制列表,拒绝任意地址发送任意地址445端口的数据包,并应用到核心交换连接防火墙的in方向。这样既拦截了发往外网的恶意数据包,又不会影响到单位内部的文件及打印共享。